海外のGeForce公式フォーラムに投稿された不具合情報です。目に付いた不具合書き込みをざっくり意訳。真偽のほどは定かではありません。ご覧いただいた方の判断にお任せします。同様の不具合をお持ちの方の参考になりましたら幸いです。

海外のGeForce公式フォーラムに投稿された不具合情報です。目に付いた不具合書き込みをざっくり意訳。真偽のほどは定かではありません。ご覧いただいた方の判断にお任せします。同様の不具合をお持ちの方の参考になりましたら幸いです。

MSカタログでIntelディスプレイドライバ22.20.16.4758が配信されていて、このドライバの『igdlh64.inf』の中には、『CFL』、Coffee Lakeの項目があります。『CFL』の項目を見てみると、

Kaby LakeのiGPUは正式にはWindows10でしかサポートされておらず、Windows7で使用するにはマザーボードメーカーが公開しているVGAベータドライバが必要でした。

しかし、ベータドライバを使う以外にもIntel公式ドライバを書き換えて使う方法なんてのもありましたのでご紹介。

『F1 2017』、『PLAYERUNKNOWN'S BATTLEGROUNDS』、『Destiny 2 Beta』に最適化されたRadeon Software Crimson ReLive 17.8.2ドライバが公開されました。リリースノートによると、下記の不具合の修正が施されています。

・RX Vegaシリーズ環境でアップグレードインストール後(※)に、モニタが真っ黒、もしくは真っ白になる問題 (※「アップグレード」 が何を指しているのかは書かれていません)

・RX Vegaシリーズ環境でMS Officeなどを使用すると、表示がおかしくなる問題

・The "Reset" option in Radeon Settings Gaming tab may enable the "HBCC Memory Segment" feature instead of setting it to the default disabled state. (どういうことか理解できなかったため原文ママ)

・RX Vegaシリーズ環境でWattManが正常に動作しない問題

・Eyefinity Advanced SetupでEyefinityの設定を作成できない問題

ダウンロードは下記サイトからどうぞ。

Radeon Software Crimson ReLive Edition 17.8.2

http://support.amd.com/en-us/kb-articles/Pages/Radeon-Software-Crimson-ReLive-Edition-17.8.2-Release-Notes.aspx

『Destiny 2 PC Open Beta』、『PlayerUnknown's Battlegrounds』、『ARK: Survival Evolved』、『F1 2017』、『Pro Evolution Soccer 2018』、『Quake Champions Early Access』に最適化されたGeForce 385.41ドライバが公開されました。リリースノートによると下記の不具合の修正が施されています。

・GTX 970環境でQuantum Breakをプレイすると、フレームレートが低くなる問題

ドライバのダウンロードは下記サイトからどうぞ。

385.41WHQL Windows 7/8.1 64bit版

http://www.nvidia.co.jp/download/driverResults.aspx/123397/jp

385.41WHQL Windows 7/8.1 32bit版

http://www.nvidia.co.jp/download/driverResults.aspx/123343/jp

385.41WHQL Windows10専用 64bit版

http://www.nvidia.co.jp/download/driverResults.aspx/123541/jp

385.41WHQL Windows10専用 32bit版

http://www.nvidia.co.jp/download/driverResults.aspx/123361/jp

2017/8/26追記

不具合情報書きました。

(Source:F1 2017 тест GPU/CPU)

『F1 2017』の各種ベンチマークが公開されました。ベンチマークの測定シーンは

↑になります。上記シーンをFHD最高設定でMin60FPSを保つにはGTX 1070 8GB(Min70FPS) / R9 Fury X 4GB(Min60FPS)以上が必要になってきます。なお、現時点でSLI / CFはサポートされていません。

以下、最高設定での各種ベンチマークになります。

MSRP 999ドルの1950Xが税込157,464円、MSRP 799ドルの1920Xが税込125,064円という、頭のおかしい初値でTHREADRIPPERの販売を開始した国内代理店ですが、急遽、値下げが入りました。

2017年8月23日現在、多くのショップで下記の価格帯で販売されています。

1950X 税込138,000円前後 (初値から約19,000円の値下げ)

1920X 税込111,000円前後 (初値から約14,000円の値下げ)

同じく999ドルのi9-7900Xは初値が税込124,980円で、今では税込107,800円で販売されています。値下げされたとはいえ、THREADRIPPERの割高感を拭いきるにはまだまだ先は遠そうです。

2017/9/1追記

ツクモが値下げ前にTHREADRIPPERを購入した人に対して 「連絡が欲しい」 と呼びかけています。詳細は下記の記事へどうぞ。

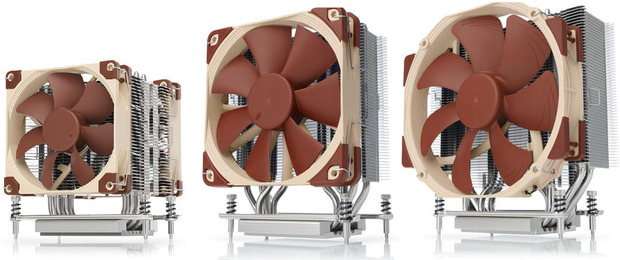

92mmファン『NH-U9 TR4-SP3』 / 120mmファン『NH-U12S TR4-SP3』 / 140mmファン『NH-U14S TR4-SP3』 |

[Source:Ryzen-Threadripper-Kühler im ...] |

THREADRIPPER用空冷CPUクーラー『Noctua NH-U TR4-SP3』シリーズのベンチマークが公開されました。比較対象は簡易水冷の

『Thermaltake Floe Riing RGB 360』になります。

『Noctua NH-U TR4-SP3』シリーズのベース部分は、

THREADRIPPERの大型ヒートスプレッダ全体をしっかりとカバーしており、まさにTHREADRIPPERのための空冷CPUクーラーとなっています。

この空冷CPUクーラーで簡易水冷とどこまで戦えるのか。サクッと結果をどうぞ!

(Source:Windows-Update: Microsoft gibt Unterlassungserklärung ab)

1~2年前のあらすじ。Microsoftは『Get Windows 10』という大多数の人に望まれていないキャンペーンを展開し、Win7/8.1でWindowsUpdateの設定が自動のままだと、Windows 10本体を勝手にダウンロードしたりインストールして世界を混乱させました。

【Win】 WUを自動にしているとWin10を勝手にDLされることが判明

【Win】 WU自動設定ユーザにWin10が勝手にDLされる件 続報

【Win】 悲報 各所で勝手にWindows10になる現象が多発している模様

【Win】 悲報 各所で勝手にWindows10になる現象が多発している模様 2nd season

覚えていますでしょうか。転送量に制限のあるWi-Fiユーザがこれをくらって即死したり、あまりにも卑劣なやり方をしたりと、Microsoftに対して最悪の印象を与えてくれたキャンペーンでした。

この件について、今更と言いますか、やっとと言いますか、ドイツで大きな動きがありました。

Microsoftはこの件でドイツのバーデン=ヴュルテンベルク消費者センターに訴えられており、2回の敗訴を経て 「ユーザの同意を得ずに新しいOSをインストールしない」 ことに同意しました。これによりMicrosoftは、今後ドイツでは『Get Windows 10』に類する狂った行動が制限されることになります。

ドイツさんグッジョブ!

ただしこれはあくまでもドイツだけでの措置になります。Microsoftが他国でもこの同意に則った行動を取るかは定かではありません。

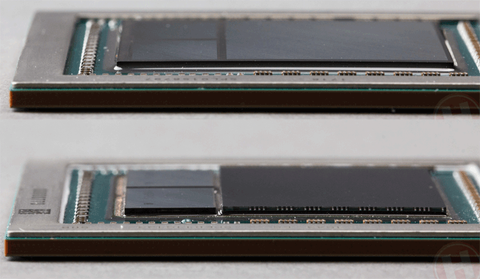

(Source:Exclusif : trois packages ... / Radeon RX Vega 10 ... / There are at least ...)

↑はRX VegaのGPUパッケージですが、上はGPUダイとHBM2をまとめてコーティングされていますが、下はコーティングされていません。RX Vegaにはコーティング版と非コーティング版、あわせて

Radeon Software Crimson ReLive 17.8.1ドライバが公開されました。このドライバではQuake Champions(Early Access)、Agents of Mayhemのサポートと、RX Vegaシリーズへのサポートが追加されています。また、リリースノートによると、下記の不具合の修正が施されています。

・Blu-rayコンテンツ再生中にHDCPエラーが発生する問題

・一部のHDR対応テレビでHDMI信号が切れる問題

・GTAVがクラッシュする問題

・Enhanced Syncを有効にするとChromeでYoutubeが正常に再生できない問題

・Forza Horizon 3のロードが長い問題

・FreeSyncモニタを使ってフルスクリーンで動画再生を行うとスタッターが発生する問題

・SamsungのFreeSyncモニタでちらつきなどが発生する問題

・RX 380シリーズで鉄拳7をプレイすると13章でクラッシュする問題

ダウンロードは下記サイトからどうぞ。

Radeon Software Crimson ReLive Edition 17.8.1

http://support.amd.com/en-us/kb-articles/Pages/Radeon-Software-Crimson-ReLive-Edition-17.8.1-Release-Notes.aspx

Intelはi9-7960Xのサンプルをオーバークロッカーな方々に配布したようで、各所でi9-7960Xの極冷OCのスコアが上がってきています。それはともかく、i9-7960Xを受け取った一人、Splave氏が気になる発言をしています。

(Source:Observer тест GPU/CPU)

『Observer』の各種ベンチマークが公開されました。ベンチマークの測定シーンは

↑になります。上記シーンをFHD最高設定でMin60FPSを保つにはGTX 970 3.5GB(Min63FPS) / RX 480X 8GB(Min61FPS)以上で可能と、割と軽量設計になっています。なお、現時点でSLI / CFはサポートされていません。

以下、最高設定での各種ベンチマークになります。

ENERMAXはTHREADRIPPER用の簡易水冷クーラー『LIQTECH TR4』シリーズを発表しました。このクーラー最大の特徴は、

THREADRIPPERの大型IHSを100%カバーする設計になっており、最大で500W+ものTDPに対応します。また、同社は、インストールガイドを動画で公開しています。

< Update 1 >

日本では2017年9月上旬発売予定で、市場想定価格は240mmモデルの『LIQTECH TR4 240』が17,000円前後、360mmモデルの『LIQTECH TR4 360』が20,000円前後とのこと。

2017年8月16日、WindowsUpdateに.NETの非セキュリティアップデートと、同じく非セキュリティアップデートの『マンスリー品質ロールアップのプレビュー』が配信されました。以下、Windows7 / 8.1向けのザックリ説明&直リンクになります。