THREADRIPPER専用最強の空冷CPUクーラー『NH-U14S TR4-SP3』 vs THREADIPPER専用簡易水冷『LIQTECH TR4』のベンチマーク対決が公開されました。両クーラーの特徴は超デカいベースプレート。

これらのクーラーが対決するとどれくらいの温度差が生じるのか。普通のベースプレートサイズの

『Kraken X62』も交えたベンチマーク結果がこちら! それぞれファン速度は全開です。

THREADRIPPER専用最強の空冷CPUクーラー『NH-U14S TR4-SP3』 vs THREADIPPER専用簡易水冷『LIQTECH TR4』のベンチマーク対決が公開されました。両クーラーの特徴は超デカいベースプレート。

これらのクーラーが対決するとどれくらいの温度差が生じるのか。普通のベースプレートサイズの

『Kraken X62』も交えたベンチマーク結果がこちら! それぞれファン速度は全開です。

ASUS ROGチームのElmor氏によると、AMDはZenベースAPUのRaven Ridgeに対応したBIOS『AGESA 1.0.0.7』を準備しているようです。HPもRaven Ridge搭載ノートをポロリしていましたし、着々と準備が進められていますね!

しかし、1.0.0.7ではかなり大規模なテコ入れが入るため、バグが発生する可能性があるとのことです。既にRYZEN環境をお持ちの方で現在のBIOSで安定しているようでしたら、アップデートは慎重になった方が良さそうです。

2017/11/23追記

AGESA 1.0.0.7はスキップされて1.0.7.1ベースのBIOSが公開されました。詳細は下記の記事へどうぞ。

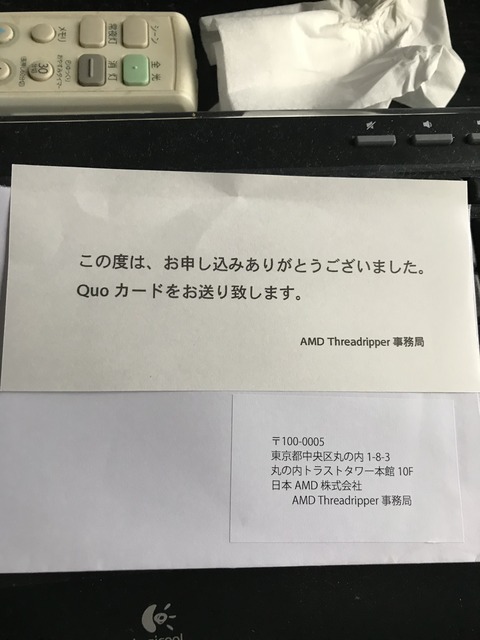

たのえるからAMDからTHREADRIPPERの返金が開始されたようで、Quoカードが届いた人からの報告が出ています。同封されていた書面がこちら。

804:Socket774:2017/10/12(木) 19:22:34.21 ID:A3ZuJTqS0.net

例のAskから送られてきた書面

https://dotup.org/uploda/dotup.org1361218.jpg

たったの2行で草。

↑はマイナビに掲載されているi7-8700KのCinebench R15スコアですが、1542cbと異常に高いため話題になっています。全コアターボが効く4.3GHzだと

Coffee Lakeの発売解禁と同時に、各所で一斉にレビューが公開されました。詳細は下記のレビューリンクへどうぞ!

<日本国内>

4gamer

「Core i7-8700K」「Core i5-8400」レビュー

PC Watch

6コアになってコスパが向上したCore i7-8700Kをベンチマーク

<海外>

PC Perspective

The Coffee Lake Story: Intel Core i7-8700K and Core i5-8400 Review

ANAND TECH

Initial Numbers on the Core i7-8700K and Core i5-8400

Kit Guru

Intel Core i7-8700K and Core i5-8400 (w/ Gigabyte Z370 Aorus Gaming 7) Review

Guru3D

Intel Core i7 8700K processor review

Eurogamer

Intel Coffee Lake-S: Core i7 8700K review

詳細は上記を見ていただくとして、各所から分かりやすいグラフを引っ張ってきてサクッと見ていきましょう。といっても、これまでに出てきた前情報どおりの結果のために、あまり目新しいものはないかもしれません。

まずはゲームベンチマークから。

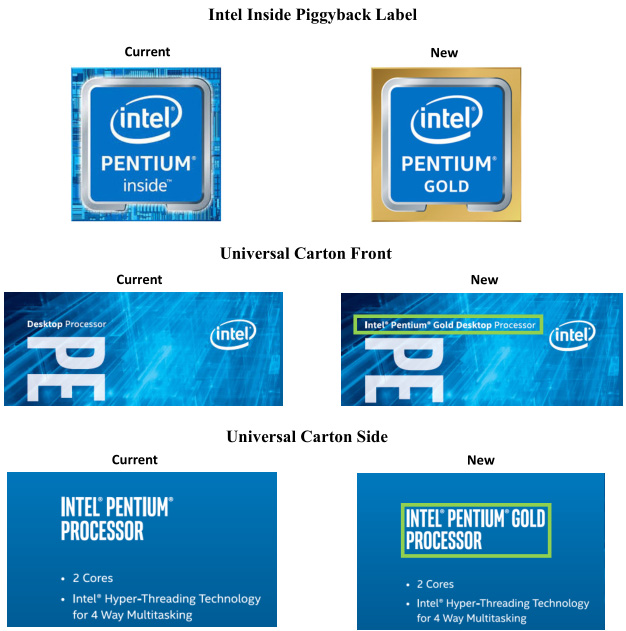

(Source:Product Change Notification)

OSの軽快な動作はもとより、ブラウジングから軽いゲームまでそつなくこなすPentiumシリーズですが、装いも新たに『Pentium Gold』として登場することになりました。

では、Goldになったことで何がどう変わったのか。特に何も変わっていません。ええ。はい。Xeonシリーズと同様のネーミングにしただけのようです。このネーミングの変更はKaby Lake世代のG4560 / G4600 / G4620から適用されます。

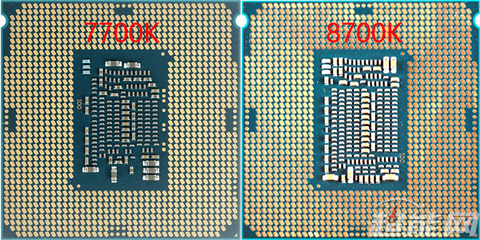

(Source:HKEPC / Intel Core i7-8700K delidded)

i7-8700Kを殻割した画像がリークされました。i7-7700Kと比較するとコア数が増えた分、大きくなっていますね! それでも総面積は22nmのIvy Bridge世代と同じくらいでしょうか。

Coffee Lakeも以前からグリスバーガーと言われており、これまでの流れからソルダリングに戻る気配なんてこれっぽっちもありませんでしたが、今回の殻割画像の登場で100%グリスバーガーが確定いたしました。

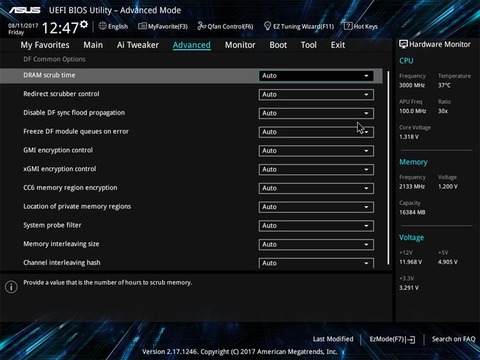

AMDは以前から予告していたX399でNVMe RAIDでのOSブートに対応したことを発表しました。対応ドライバはAMDのページで、対応BIOSは各マザーボードメーカーから入手が可能となっています。まだBIOSが公開されていない場合は、マザーボードメーカーにお問い合わせくださいとのことです。

使用するための詳しい手順やFAQは下記のページで公開されています。Englishですが、Google翻訳でも割と綺麗に翻訳してくれるので意味は通じるかと思います。NVMeでRAIDを使いたい人は下記のページへどうぞ!

[English]

Now available: Free NVMe RAID upgrade for AMD X399 chipset!

[Google翻訳を通したページ]

Now available: Free NVMe RAID upgrade for AMD X399 chipset!

(左:Kaby Lake 右:Coffee Lake)

(Source:VideoCardz / TECH POWER UP / Intel 1 / Intel 2 / David Schor)

David Schorなる人物によると、Kaby LakeとCoffee Lakeのピンアサインは

| Kaby Lake | Coffee Lake | |

| VSS | 377 | 391 |

| VCC | 128 | 146 |

| RSVD (未使用ピン) | 46 | 25 |

上記のように異なっているとツイートしました。

この件は海外メディアの各所で報じられ、TECH POWER UPによると 「ファームウェアでのロックだけでなく、ハードウェア的にも互換性がないだろう」 と伝えていますが、コメント欄では 「追加された電圧ピン(VSS / VCC)は、以前からある未使用ピン(RSVD)のため互換性は保てます」 という突っ込みも出ています。

これまでに出てきた情報をまとめると、下位互換についてはGuru3Dが以前に暴露したようにファームウェアロックで、上位互換については電圧ピンが足りなくて無理といった感じでしょうか。

(Z270/Z170マザボ側で論理的に未使用ピンを電圧ピンとして割り当てる、なんてことができるのであれば上位互換もできるのかもしれませんが、どうなんでしょう……)

2017/10/19追記

ASUSがZ270でもMEとBIOSアップデートでCoffee Lakeに対応可能ということをバラしました。なお、Intelが許可しない模様。詳細は下記の記事へどうぞ。

【CPU】 ASUS、Z270でCoffee Lakeに対応可能とバラす。やっぱり対応可能なんじゃないか!

2017/12/3追記

BIOSを改造してZ170でCoffee Lakeを動作させた猛者が現れました。詳細は下記の記事へどうぞ。

【マザボ/CPU】 Z170でCoffee Lakeの動作を成功させた猛者が現れる。やっぱり動くじゃないか!!

i9-7980XEの発売解禁と同時に、各所で一斉にレビューが公開されました。詳細は下記のレビューリンクへどうぞ!

<日本国内>

PC Watch

18コア/36スレッドの怪物CPU「Core i9-7980XE」を検証

<海外>

PC Perspective

The Intel Core i9-7980XE and 7960X Review: Skylake-X at $1999 and 18-cores

ANAND TECH

The Intel Core i9-7980XE and Core i9-7960X CPU Review Part 1: Workstation

Kit Guru

Intel Core i9-7980XE Extreme Edition – 18 cores of overclocked CPU madness

GamersNexus

Intel i9-7980XE & 7960X Review: Delidded Thermals, Power, & Performance

詳細は上記を見ていただくとして、各所から分かりやすいグラフを引っ張ってきてサクッと見ていきましょう。まずはゲームベンチマークから。

(Source:Core i7-8700K处理器首发测试:简单粗暴的方法让性能暴涨40%)

中国語圏メディアのEXPreviewにて、i7-8700K@4.5GHz vs i7-7700K@4.5GHzベンチマーク対決が公開されました。といっても、これまでに出てきたリーク情報どおり、マルチコアが効く処理においてはザックリ1.5倍といったところです。

しかし、今回はついにゲームベンチマーク対決も出てきました。サクッと結果をどうぞ! (ゲームベンチマークは3枚目の画像です)

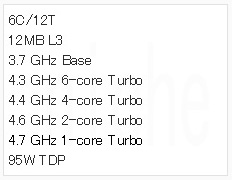

Intelは2017年9月24日(現地時間)にデスクトップ版Coffee Lakeを正式に発表しました。スペックに関してはこれまでのリークどおり、最上位のi7-8700Kは3.7GHz(TB4.7GHz)で間違いありませんでした。

<i7-8700K クロック仕様>

i7-8700Kの1000個ロット時の価格は359ドルと設定されました。また、発売日も10月5日(現地時間)とのことです。国内だと10月5日の深夜販売か、翌日の10月6日でしょうか。

追記

国内発売日は2017年11月2日になりました。

日本AMDがTHREADRIPPERの返金案内を削除したまま放置しているので返金案内記事をageておきますね。THREADRIPPERの返金受付は2017年9月25日(月)までとなっています。受付終了間近のため、申請がまだの方はお急ぎくださいませ。

また、連絡先のメールアドレスも変更されています。

旧: amd-tr@tanoeru.co.jp

新: contact_japan@amd.com

以前のメールアドレスに連絡済みの場合、新しいメールアドレスに連絡せずともきちんと引き継がれているのか、日本AMDからその辺の説明は何もありません。普通に考えれば引き継がれているとは思いますが、これまでのグダグダっぷりを見るとその辺もちゃんとやれてるのか不安になりますね……。

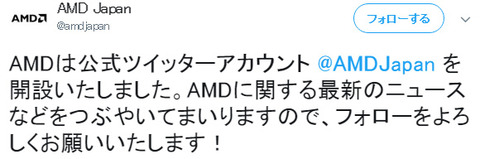

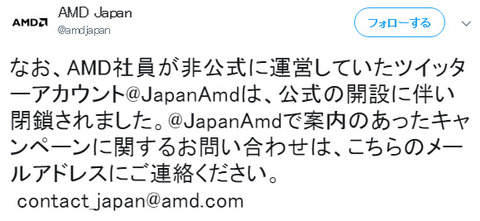

以下、2017年9月7日に非公式のAMDアカウントで公開された返金案内になります。

(Source:https://twitter.com/amdjapan/status/910441595488550912)

ですって。

連絡先がちゃんと『amd.com』になりましたね。じゃあ、これまで使われていた『tanoeru.co.jp』に送った個人情報はどこの誰の手に渡ったのでしょうね……。

この辺の説明と、返金の案内についても再度きちんとするべきでしょう。

THREADRIPPERの返金受付期間中にも関わらず、突如として消失した日本AMDのツイッターアカウント『japanamd』ですが、よく見るとおかしなところがあることに気づきます。

おわかりいただけたでしょうか。自分は今まで気づきませんでした。

つい先日まで日本AMDのツイッターアカウントjapanamdがありましたが、

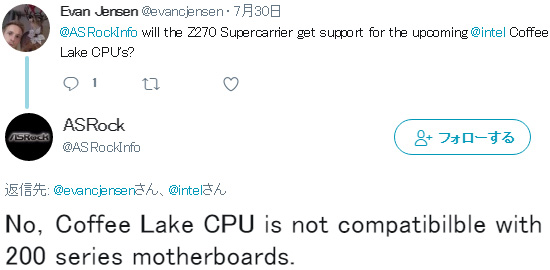

少し前にASRockがツイッター上で、

Evan Jensen「Z270でCoffee Lakeを使えますか?」 |

と、発言しました。この時点で200シリーズとCoffee Lakeに互換性がないことは明らかになっています。

では、300シリーズとKaby Lakeに互換性はあるのか。海外メディアのHardware.Infoは実際にZ370にKaby Lake Celeron G3930を乗せてテストを行いました。結果、

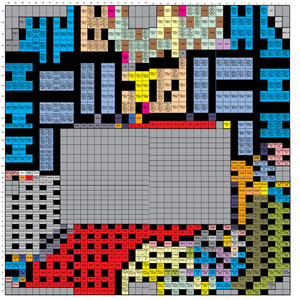

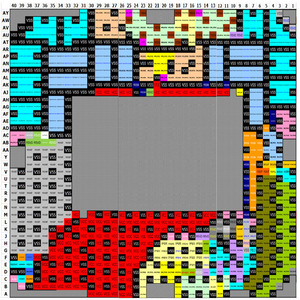

(Source:There are no dummy dies ... / Dummy Dies? ...)

THREADRIPPERには4つのダイが封入されていて、内2つはスペーサー代わりのダミーと言われていましたが、海外ユーザのder8auer氏がダイを引っぺがしたところ、本物のダイが使われていることが判明しました。

だからといってのこの2つのダイを有効化することはできず、ダミーとして使用されていることには変わりありません。

ただ、こういうのを見ると、RADEONみたいに封印されたSPをアンロックする方法やDuronのL2復活みたいな裏技の登場を期待したくなるところです。