海外でZ370 / Coffee Lake環境にWindows7のインストールができたという報告が出てまいりました。何かしらの理由でCoffee Lake環境でWindows7を使いたいと思っていた人には朗報ですね。インストール手順は下記のページをご参照くださいませ。

Overclock.netフォーラム

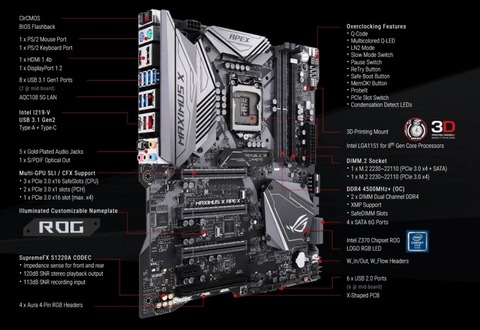

How to install Windows 7 on Coffee Lake PC (Z370 chipset motherboard - Asus Maximus X Hero)

詳しくはフォーラムを見ていただくとして、以下、補足です。

フォーラムではASUS ROG Maximus X Heroを例に手順の説明がされていますが、投稿者によると

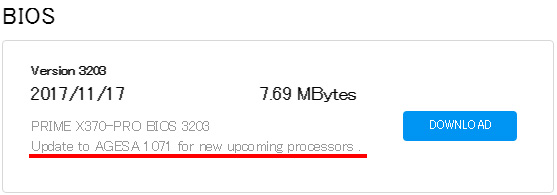

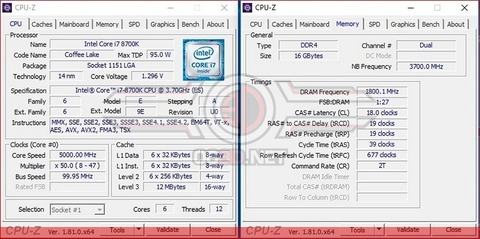

| Windows10用ドライバとして公開されているIntel Chipset Driver (version 10.1.1.44 - 2017/08/30)はWindows7 / 8と互換性があります。 |

とのことで、ASUSだけでなく他社製品のマザーボードでもWindows7のインストールはできるようです。

ただし、各マザーボードメーカーが正式にサポートしているのはWindows10のみです。Windows7での動作目当てで購入して、万が一、上手くいかなかったとしても泣かない覚悟が必要です。不安であれば、ぐぐるなりしてWindows7での動作報告のあるマザーボードを選んておいた方が無難かと思います。

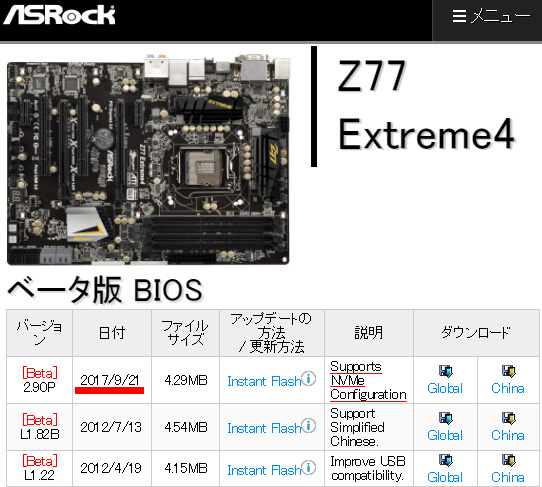

iGPUに関しては特に記載がないため、こっちはまだ打開できていないようです。Kaby LakeではマザーボードメーカーがVGAベータドライバを公開していたり、Inf書き換えなんて裏技がありました。Coffee Lakeでも何かしらの方法での打開報告が待たれます。

最後に、Coffee LakeもKaby Lakeと同様にWindowsUpdateは蹴られると思います。これに関してはいくつか打開策があるため、詳細は下記の記事をご覧くださいませ。

【アプデ】 『最新CPUでWindows Updateお断り機能』をお断りする方法がさっそく見つかる

Good luck!

2018/11/8追記 ①

iGPUに関して少し進展がありました。Win7用ドライバとWin10用ドライバを合体させることで、いくつか問題点は残るもののWindows7である程度動作することに成功した模様です。合体ドライバの作り方など詳しくはこちらのMivas氏の書き込みをご覧くださいませ。

<合体ドライバの問題点>

・Windows Media Playerで動画再生すると音声のみ流れて映像が表示されない

・Intel Graphics Control Panelが正常に動作せず、設定が反映されない

・ハードウェアアクセラレーションが不安定で、これを使ったテストを行うとテストが停止する

<上手くいく動作>

・Media Player ClassicやVLC、GOMなどではちゃんと動画再生が可能

・ブラウザ上での動画再生にも問題なし

・エアロも完全に機能

2018/11/8追記 ②

Z390でもWindows7の動作報告が出てまいりました。詳細は下記の記事をご覧くださいませ。

【CPU/マザボ】 朗報 Z390 / Core 9000シリーズ環境でもWindows7が動作。ただし別途USBカードが必要