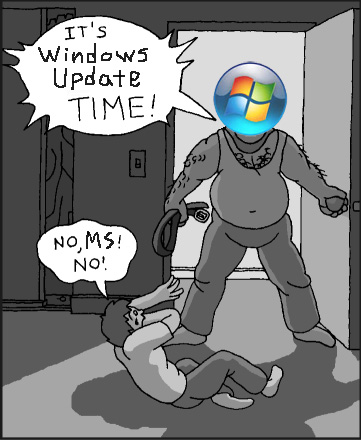

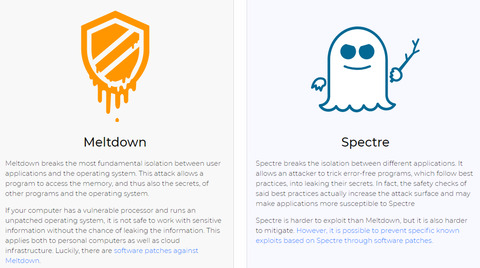

MicrosoftはWindows7 / 8.1用にCPUの脆弱性を修正する『セキュリティマンスリー品質ロールアップ』の配信を開始しました。この更新プログラムはWindowsUpdateクライアント使用者向けとなっています。

Microsoft Updateカタログ専用となる『セキュリティのみの品質更新プログラム』についてはこちらの記事、その他の1月度のパッチについてはこちらの記事をご覧くださいませ。

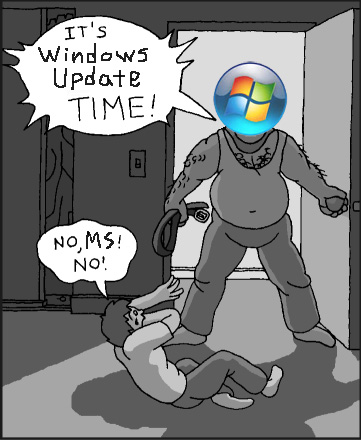

以下、Windows7 / 8.1向けのザックリ説明&ファイル直リンクになります。多数の不具合が出ているため、すぐに適用するかどうかは慎重にご判断ください。

/////////////////////

更新履歴

① Win8.1用パッチKB4056895を追記。パッチ情報のみ公開で、配信はまだのようです。

② Win8.1用パッチKB4056895がWUに配信開始&MSカタログで公開。

③ Win7用KB4056894に追記。DiXiM系ソフトが原因でOSが起動しなくなる不具合有。

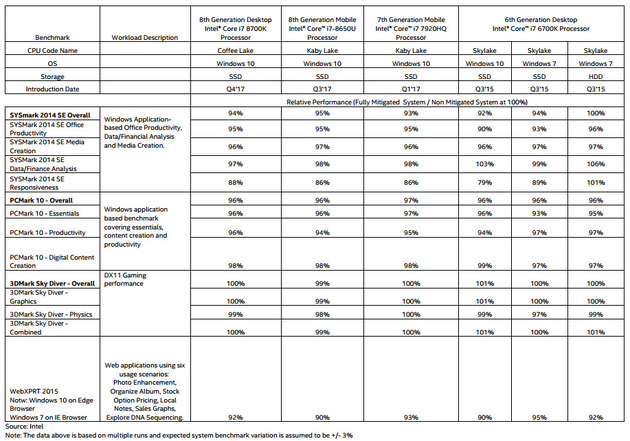

④ Win7用KB4056894とWin8.1用KB4056895に一部のAMD CPU環境でOSが起動しなくなる不具合有。

⑤ Win8.1用KB4056895に追記。DiXiM系ソフトが原因でOSが起動しなくなる不具合有。

⑥ DiXiM系での不具合、公式アナウンスへのリンクを追記。

⑦ Win7用KB4056894に追記。再起動中にフリーズする不具合有。

⑧ Win7用KB4056894に追記。SMBサーバーでメモリリークする不具合有。

⑨ Win7用KB4056894にメモリに不正アクセスが可能な脆弱性について追記。

/////////////////////