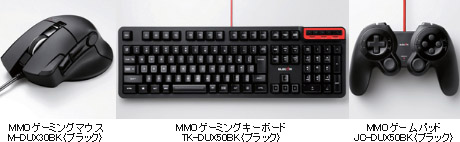

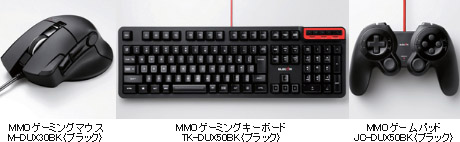

ゲーミングマウス3製品は、有線・無線2台のパソコンに接続し、それぞれを同時に操作できるハイエンドモデルと、プログラムした通りにワンクリックで正確に実行可能なハードウェアマクロ機能に対応し、14ボタン+チルトホイールを搭載したミドルクラスモデル、10ボタンを搭載したエントリーモデルをラインアップします。全てのモデルにおいて、ボタンとホイールにマウスやキーボードなどの操作をを割り当てでき、50dpi刻みでマウスカーソル移動速度調整や、レポートレートの変更に対応しています。また、これらの各種設定をマウス本体に保存可能なオンボードメモリを搭載しており、一度ソフトウェアで設定したら別のパソコンでも同じ操作ができます。 (中略) ゲームパッドJC-DUX50BKは、24個すべてのボタンに、ゲームパッドの信号だけでなく、キーボードのキーやマウスクリックなどの機能を割り当てることができます。また、ボタン設定のプロファイル5個をオンボードメモリに記憶できます。すべてのボタンに連射機能が設定可能なほか振動機能も搭載しています。手の膨らみに合わせて設計されたグリップにより、抜群のフィット感を実現します。 |

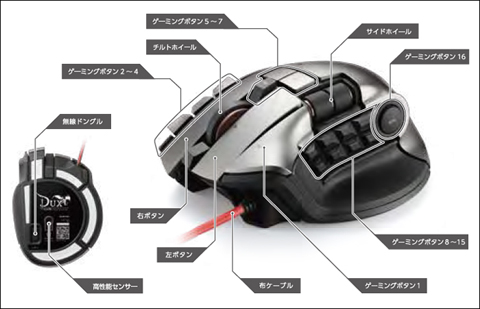

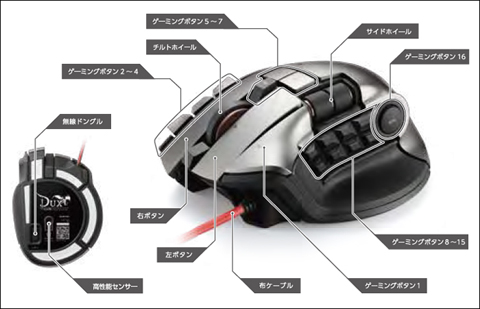

複数の製品が発売を予定している中、特に目を引いた19ボタンマウスがこちら。

M-DUX70BK (税込価格 \15,347)

説明には「19ボタンと2つのホイールを搭載し、計25カ所にお好みの機能を割り当てることが可能」との記載があり、ホイールにも割り当てが可能なようです。

このボタン数とボタン配置、つまみ持ちでも被せ持ちでも使いやすそうです。しかし、以下の機能に関してはニュースリリースに記載はありませんでした。

①パッドには連射機能があるが、マウスにもあるのか

②パッドには本体に複数のプロファイル保存機能があるが、マウスにもあるのか

この疑問点をエレコムのインフォメーションセンターに問い合わせました。

「発表されたばかりでまだ情報が上がって来ていないんです…すみません…」

とのこと。ぐぬぬ…

追記

4gamerに疑問の一つを解消する答えが載っておりました。

(ソース:http://www.4gamer.net/games/325/G032556/20151124029/)

しっかり複数のプロファイルの保存も出来るようですね。おい、インフォメーションセンター…

12/5追記

マニュアルが公開されました。ざっと見たところ、連射機能は無いようです。あと、まさかのマクロ機能もありませんでした。キーの割り当てやキーの同時押しには対応しているので、ゲーム用途では概ね問題無いとは思いますが…