(Source:RensenWare Will Only Decrypt Files... / RensomWare Holds Your Files...)

<ザックリ意訳>

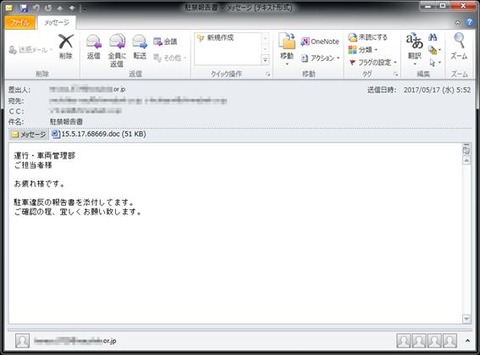

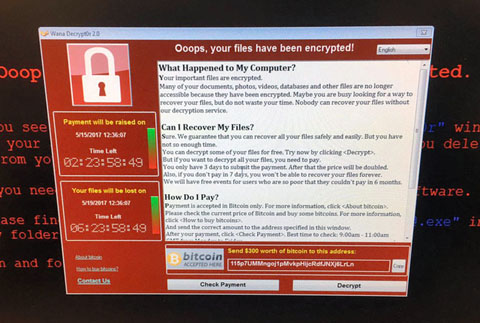

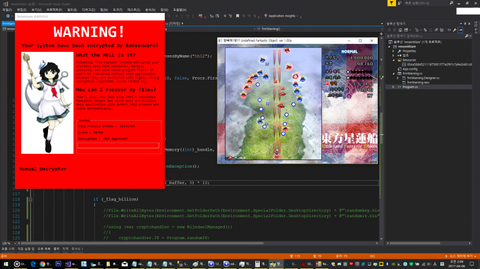

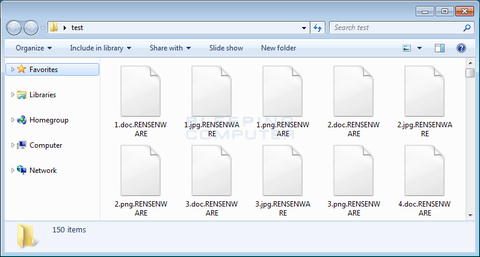

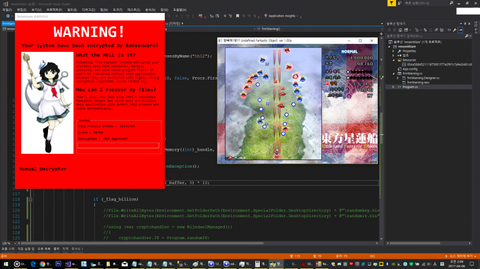

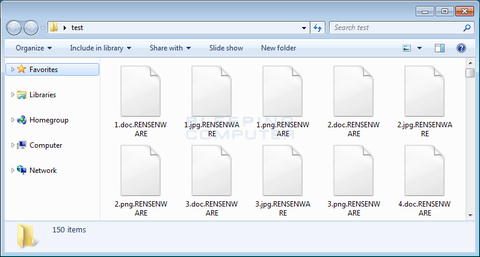

数日前から『東方星蓮船』というゲームの高難易度モード(Lunatic)で、2億点以上取らないと暗号化したファイルを復号しないというランサムウェア『RensenWare』が話題になっている。

このランサムウェアは金銭の要求をせず、ただ、ゲームで2億点以上取ることを要求していて、それが達成できなければ暗号化されたファイルは永久に失われる。

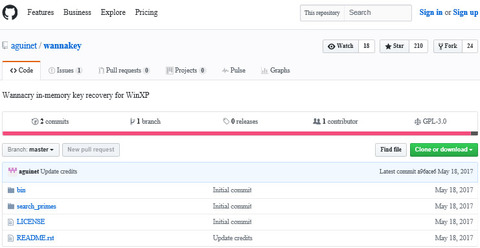

しかし、暗号化している間にシャドウボリュームの削除をしたり、何かしらの方法で復元されないようさらなる対策を講じるようなことはなく、本気度は低いためジョークではないかと思っていた。

このランサムウェアを作成した韓国の大学生から我々にコンタクトがあり下記のように謝罪した。

私の予想どおりにこのランサムウェアはジョークのようだ。

上記内容が海外メディアのBleeping Computerなどで報じられました。

『RensenWare』は拙いプログラムのため、PCの構成に光学ドライブがあるだけでクラッシュするようですが、それに引っかからずに実行されると実際に暗号化が始まります。

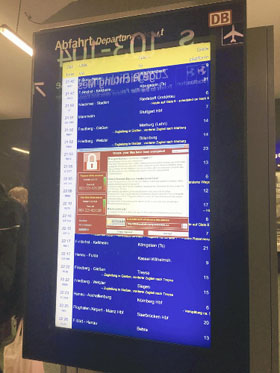

犯人や一次ソースのBleeping Computerの専門家はこのマルウェアをジョークと言っていますが、実際に暗号化までしている時点でどこがジョークと言えるのでしょうか。まったく理解のできない感性をしています。

「ファイルを暗号化されたけど、な~んだ、ジョークか!」

なんて思う人がいるのでしょうか。こんな思考ができるなら、どうかしていると思います。

ジョークというのはPCなどに何も影響が出ないもののことを言います。万が一にもご年配の方が感染して対処できるのでしょうか。このソフトはジョークなんかではなく、れっきとしたマルウェアと呼ぶべきでしょう。