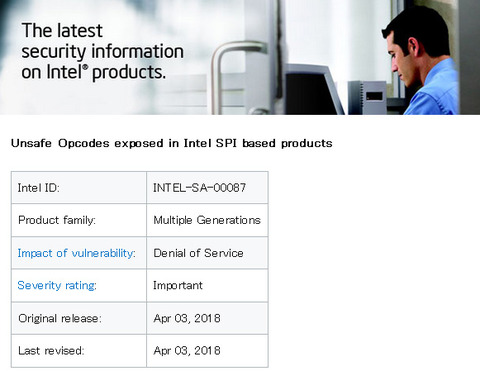

(Source:Intel)

Intelは同社のチップセットに、BIOS/UEFIファームウェアの内容を消去・改ざんしたりアップデートを妨害できる脆弱性が見つかったことを発表しました。Intelによると、この脆弱性はIntelの社内テストで見つかり、現在のところ悪用は確認されていないとのことです。

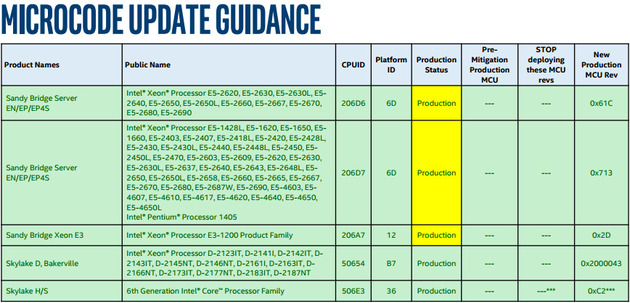

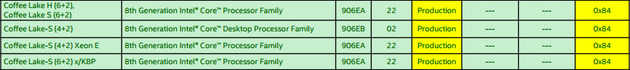

影響を受けるプラットフォームは下記になります。

- [ 影響を受けるプラットフォーム ]

8th generation Intel Core Processors

7th generation Intel Core Processors

6th generation Intel Core Processors

5th generation Intel Core Processors

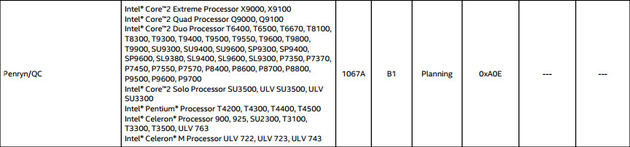

Intel Pentium and Celeron Processor N3520, N2920, and N28XX

Intel Atom Processor x7-Z8XXX, x5-8XXX Processor Family

Intel Pentium Processor J3710 and N37XX

Intel Celeron Processor J3XXX

Intel Atom x5-E8000 Processor

Intel Pentium Processor J4205 and N4200

Intel Celeron Processor J3455, J3355, N3350, and N3450

Intel Atom Processor x7-E39XX Processor

Intel Xeon Scalable Processors

Intel Xeon Processor E3 v6 Family

Intel Xeon Processor E3 v5 Family

Intel Xeon Processor E7 v4 Family

Intel Xeon Processor E7 v3 Family

Intel Xeon Processor E7 v2 Family

Intel Xeon Phi Processor x200

Intel Xeon Processor D Family

Intel Atom Processor C Series

この脆弱性を緩和する修正プログラムは既に完成しており、現在、HPやLenovoがこの脆弱性に対応したファームウェアアップデートを公開しています。