(Source:ASUS)

MSI、Gigabyteに続き、ASUSもIntel 9000シリーズ向けBIOSの公開を発表しました。ASUSによると、以下のZ370、H370、B360、H310、Q370マザーボードが9000シリーズに対応しているとのことです。

これらのマザーボード用BIOSはASUSの各マザーボードページよりダウンロードが可能となっています。

(Source:ASUS)

MSI、Gigabyteに続き、ASUSもIntel 9000シリーズ向けBIOSの公開を発表しました。ASUSによると、以下のZ370、H370、B360、H310、Q370マザーボードが9000シリーズに対応しているとのことです。

これらのマザーボード用BIOSはASUSの各マザーボードページよりダウンロードが可能となっています。

AMDはTHREADRIPPER 2000シリーズを正式に発表しました。また、国内外の各メディアでも一斉に記事が解禁されました。各メディアではパッケージの開封写真などがたくさんありますので、興味ございましたら下記のリンク先へどうぞ!

THREADRIPPER 2000シリーズはまずは2018年8月13日に2990WXが発売されて、同月31日に2950X、10月に2970WXと2920Xの発売となります。その他、各スペックや販売価格については前情報通りとなっています。

| モデル | コア/スレッド | ベース クロック | ターボ クロック | TDP | 価格 | 発売日 |

| THREADRIPPER 2990WX | 32C/64T | 3.0GHz | 4.2GHz | 250W | 1,799 USD | 2018年8月13日 |

| THREADRIPPER 2970WX | 24C/48T | 3.0GHz | 4.2GHz | 250W | 1,299 USD | 2018年10月 |

| THREADRIPPER 2950X | 16C/32T | 3.5GHz | 4.4GHz | 180W | 899 USD | 2018年8月31日 |

| THREADRIPPER 2920X | 12C/24T | 3.5GHz | 4.3GHz | 180W | 649 USD | 2018年10月 |

| THREADRIPPER 1950X | 16C/32T | 3.4GHz | 4.0GHz | 180W | 999 USD | 発売済み |

| THREADRIPPER 1920X | 12C/24T | 3.4GHz | 4.0GHz | 180W | 799 USD | 発売済み |

以下、公開されたスライドショーになります。

AMDのフランス語ページでTHREADRIPPER 2990WXに関する情報が公開されました。といっても、先走って公開してしまったようで現在は見ることができなくなっています。しかし、Googleキャッシュには残っており、そこにはCinebench R15のスコアについて書き記されていました。

「Cinebench R15のスコアはIntel i9-7980XEは平均3,335.2ポイントですが、THREADRIPPER 2990WXは平均5099.3ポイントと、Intelよりも53%も高速です」 |

AMDの公式発表によると平均5,099cbというとてつもないスコアを叩き出したとのことです。32C64T、半端ないですね!

2018/08/14追記

THREADRIPPER 2990WXの各種ベンチマークが公開されました。詳細は下記の記事をご覧くださいませ。

先日、MSIがIntel 9000シリーズ向けBIOSの公開を発表しましたが、Gigabyteも同様の発表を行いました。Gigabyteによると、以下のZ370、H370、B360、H310マザーボードが9000シリーズに対応しているとのことです。

これらのマザーボード用BIOSはGigabyteのページよりダウンロードが可能となっています。

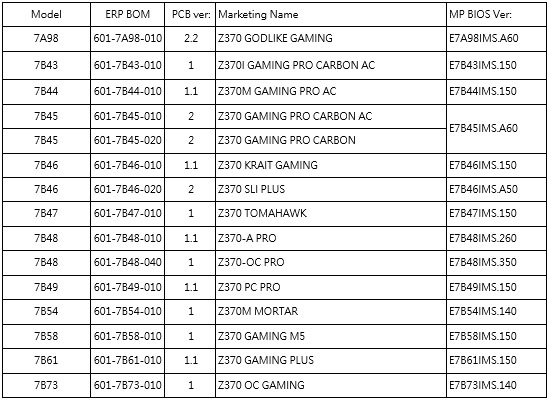

(Source:MSI)

MSIは公式にIntel 9000シリーズ向けBIOSを公開したことを発表しました。以下のZ370マザーボードが9000シリーズに対応しているとのことです。

これらのBIOSはMSIのページよりダウンロードが可能となっています。

MSIだけに限らず2018年7月上旬頃から、マザーボードメーカー各社が9000シリーズ向けと思われるBIOSを公開しています。9000シリーズにアップグレードを検討されている方は、お使いのマザーボード用BIOSが出ていないかチェックしてみてはいかがでしょうか。

(Source:Ars Technica)

Meltdownの発見者の一人、Daniel Gruss氏は、Spectreを利用した新たな攻撃方法『NetSpectre』を発表しました。NetSpectreはJavaScriptを用いてSpectre攻撃を行い、Spectreと同様に特定のデータにアクセスが行われる危険性があります。

しかし、NetSpectreの動作は非常に遅く、Intelベースのシステムとギガビットネットワークを使用してもデータ抽出は30分に1バイト、AVX2を使用しても8分に1バイト、場合によっては数時間ごとにさらに速度が低下します。最速で抽出を行えたとしても1MBのデータを読み取るのに約15年を必要とします。

非常に低速なのがネックですが、特定の暗号化キーだけにターゲットを絞り込めばデータ抽出は可能とも言われています。

NetSpectreに対してIntelは 「NetSpectreはCVE-2017-5753(Bounds Check Bypass Store(BCBS))を利用したアプリケーションであり、既に公開しているソフトウェア側の変更による緩和策が有効です」 と述べています。

前回のあらすじ。上記画像の9000番台CPUスペックがリーク。

リークしたSoothepain氏によるとi7-9700Kは8C8Tと主張しており、これまでのi7ブランドとは異なった傾向に驚きを覚えましたが、そんなi7-9700Kが早くもSandraのデータベースに掲載されました。それがこちら。

(Source:SpectreRSB / BleepingComputer / Intel)

Spectreに関連する新たなCPUの脆弱性『SpectreRSB』がカリフォルニア大学リバーサイド校(UCR)のセキュリティ研究チームよって発表されました。攻撃手法にはReturn Stack Buffer (RSB)を悪用し、SpectreRSBもSpectreと同様に特定のデータにアクセスが行われる危険性があります。

SpectreRSBは現在IntelのCPUで実証されています。AMDとARMのCPUではテストされていませんが、どちらもRSBを使用するため両社にも報告されました。

SpectreRSBの厄介な点として、UCRの研究者は 「これまでに公開されたマイクロコードなどの既知の緩和策では全てのSpectreRSB攻撃を止めることはできない」 と伝えています。しかし、IntelはUCRの研究者とは反対に、SpectreRSBに対しても既知の緩和策が有効との見解を示しました。

(Source:Intel / Microsoft / Red Hat / CVE)

Intelのプロセッサに『Lazy FP state restore』と呼ばれる投機的実行を利用した脆弱性(CVE-2018-3665)が見つかり、公表されました。この脆弱性もMeltdownやSpectreと同様に、サイドチャネル攻撃で特定の値を読み取られる危険性があります。しかし、悪用は難しいため、Intelによると脅威は中程度とされています。

この脆弱性の修正にマイクロコードは必要としておらず、OS側での対応が必要になります。Linuxはカーネルアップデートで対応が予定されているため、詳細はお使いのディストリビューションのアナウンスをご確認ください。Red Hatによると、同社のOSはアップデートしてもパフォーマンスに悪影響はないとのことです。

Microsoftもこの件について発表していますが、2018年6月14日時点では脆弱性の影響を受ける製品リストおよび緩和策や回避策は提示されていません。Q&Aでは 「Lazy restoreはWindowsではデフォルトで有効になっており、無効にはできません」 と回答しているため、Windowsは影響を受けるようです。Azure VMに関しては影響を受けないとのことです。

< Update 1: MSが緩和策を公開 >

Microsoftがこの脆弱性の緩和策を公開しました。緩和策は各KBに同梱されており、デフォルトで有効になります。無効化方法は案内されていません。

[ 緩和策が実装されたKB ]

Win7: 2018年7月度 KB4338823(セキュリティのみ) / 2018年7月度 KB4338818(ロールアップ)

Win8.1: 2018年7月度 KB4338824(セキュリティのみ) / 2018年7月度 KB4338815(ロールアップ)

Win10: 2018年7月11日現在なし(v1803 A2U) / 2018年7月11日現在なし(v1709 FCU) / 2018年7月11日現在なし(v1703 CU) / 2018年7月11日現在なし(v1607 AU) / 2018年7月度 KB4338829(v1507 TH1)

(※Win7/8.1のロールアップとWin10は累積されるため、これら以降のパッチも対象となります。セキュリティのみは累積されません)

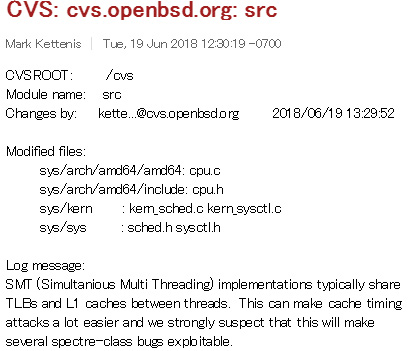

(Source:CVS: cvs.openbsd.org: src)

UNIX系OSのOpenBSDはIntelのHyper-Threading Technology(HTT)をデフォルトで無効にしたことを発表しました。

OpenBSDによると、SMT(Simultanious Multi Threading)はスレッド間でTLBとL1キャッシュを共有しているため、キャッシュタイミング攻撃が容易になり、Spectre系の脆弱性へと発展しかねないと疑われています。そのため、今回はIntelのCPUだけですが、いずれ他社のCPUに対しても同様にSMTの無効化を行うとのことです。

現時点ではまだ疑われている段階で、SMTが脆弱性であると証明されたわけではありません。OpenBSDは他のOSよりもセキュリティを非常に重要視しているため、『万が一』を未然に防ぐことを目的とした措置と言えるでしょう。

< Update 1 >

『TLBleed』と呼ばれるTLBとHTTに関連したデータ漏洩に繋がる脆弱性が報告されました。ただし、この脆弱性を悪用するためには、既にマルウェアが実行されているか、システムにログインされているということが前提条件となります。

この脆弱性は投機的実行に依存しないため、SpectreやMeltdownとは無関係であるとされています。現在のところ、TLBleedの悪用は確認されていません。

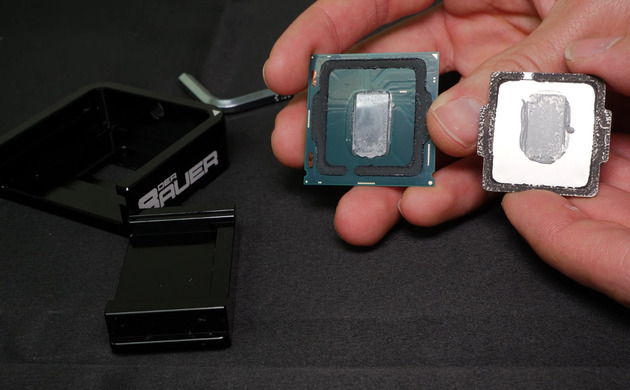

(Source:der8auer)

殻割器『Delid-Die-Mate 2』などでおなじみのder8auer氏がさっそくCore i7-8086Kを割りました。上記画像のとおりグリスでした\(^o^)/ うん、知ってた……。

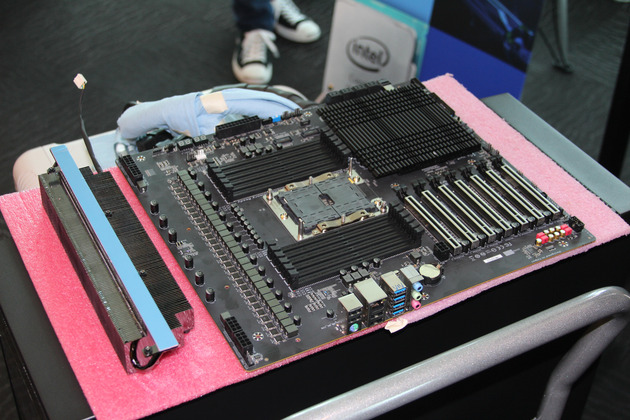

先日、Intelは28C56T CPUでの5GHzデモを行いましたが、それに使用されたシステムが半端じゃないと話題になっています。まずはマザーボードをご覧ください。

(Source:Tom's Hardware)

おわかりいただけただろうか……。

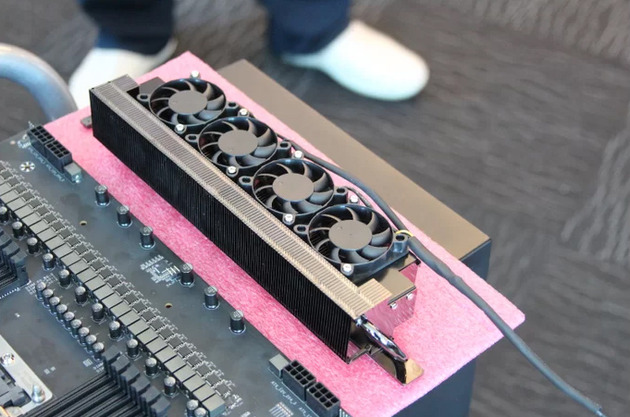

横一列にならんだ圧巻のVRMと4連ファン付き超大型ヒートシンク、CPU補助電源に8pin x4というとてつもない化物マザーボードとなっています。

そして冷却には、

(Source:AMD / Guru3D / TECH POWER UP)

Computex 2018にて、AMDは各種新製品の発表を行いました。

12nmのZen+となる第2世代THREADRIPPERの最大コア数は、なんと32C64Tとなることが明らかになりました。限界までぶっこんできましたね! クロックなどの詳細はまだ明らかになっていませんが、発売時期は2018年Q3(7-9月)とのことです。

2018/08/14追記

THREADRIPPER 2990WXの各種ベンチマークが公開されました。詳細は下記の記事をご覧くださいませ。

Computex 2018にて、Intelは28C56T CPUを発表し、5GHzでのCinebench R15動作デモを披露しました。

(Source:Engadget)

スコアは7334cbとなっており、とてつもない化物っぷりを見せています。

デモには2台のPCが展示され、どちらのPCで動かしているのかはわかりませんが、両方とも、

Computex 2018にて、Intelは創業50周年と8086誕生40周年を記念したCPU『i7-8086K』を発表しました。

スペックは6C12T / ベースクロック4.0GHz / ターボクロック5.0GHzで、2018年6月8日より販売開始。販売価格は正式にはアナウンスされていませんが、425ドル前後になるのではないかと言われています。

また、同社はi7-8086Kのプレゼント企画も発表しました。全世界で8086個、日本国内向けには500個が割り当てられています。応募は下記のキャンペーンページよりどうぞ!

(Source:Intel / AMD / ARM / US-CERT)

Intel、AMD、ARMは、同社のプロセッサにVariant 4 (CVE-2018-3639)と呼ばれる脆弱性があることを各社一斉に発表しました。Variant 4もSpectre Variant 1と同様に、サイドチャネル攻撃で特定のデータにアクセスが行われる危険性があるとのことです。

Intelはこの脆弱性を緩和するベータ版マイクロコードを既に完成させており、数週間後に正式リリースが予定されています。

Intelは、これまで同社が行ってきたSpectre Variant 1の緩和策はVariant 4に対しても有効であると述べており、そのため、Variant 4の緩和策はデフォルトでは無効に設定されています。より強固なセキュリティを維持したい場合は手動で有効にできますが、その場合、2~8%のパフォーマンスダウンがあるとのことです。

また、マイクロコードにはMeltdown Variant 3の亜種となるVariant 3a (CVE-2018-3640)と呼ばれる脆弱性への対策も含まれており、こちらはパフォーマンスへの影響はないものとされています。

AMDもVariant 4対策パッチの最終テストを完了しており、Windowsの更新プログラムとして配信が予定されています。同様に、Linuxでも各ディストリビューターがアップデートの準備を進めています。パフォーマンスへの影響については言及していません。また、現在のところVariant 3aの影響を受ける製品は見つかっていないとのことです。

ARMはAndroidに関してはGoogleへ問い合わせるよう案内しており、Linuxに関しては信頼できるファームウェアを使用するよう述べています。

2018/6/13追記

WindowsにVariant 4の緩和策が実装されました。詳細は下記の記事をご覧くださいませ。