(Source:The Register / PCWorld)

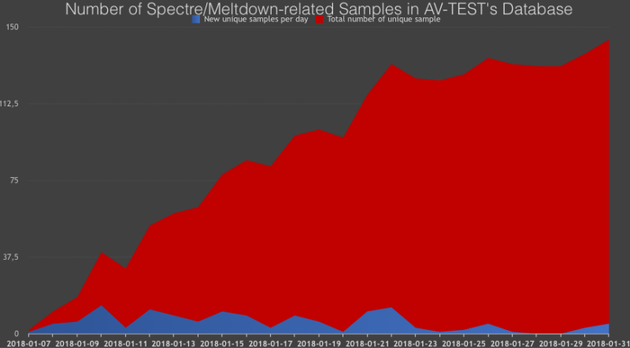

NVIDIAとPrinceton Universityの研究者はCPUの脆弱性を利用した新たな攻撃方法、『MeltdownPrime』と『SpectrePrime』を発表した。研究論文によると、これらは『Prime+Probe』と呼ばれるタイミング攻撃を利用しており、攻撃に成功した場合、MeltdownとSpectreと同じ精度でパスワードなどを含む機密情報を抽出することができるという。

この攻撃方法について、Intelの広報担当者は下記のように述べた。

| Intel: 私たちはこのレポートのコピーを受け取りました。レポートに書かれている攻撃方法はGoogle Project Zeroが開示しているMeltdownとSpectreに似ています。MeltdownとSpectreへの緩和策は、このレポートに書かれている攻撃方法に対しても効果的であると思われます。 |

しかし、研究者らは研究論文中で下記のように述べている。

| MeltdownとSpectreのソフトウェアによる緩和策は、MeltdownPrimeとSpectrePrimeを緩和するのにも十分であると考えています。一方、マイクロアーキテクチャによる緩和策は、MeltdownPrimeとSpectrePrimeに対しては新たな考察が必要だと考えられます。 |

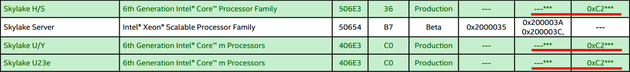

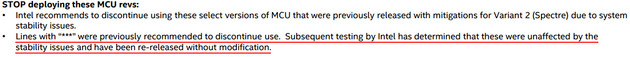

ソフトウェアレベルの対応に関してはMeltdownとSpectreと同じもので十分との見解を示しているが、IntelとAMDが次期プロセッサで行われるとされているハードウェアレベルの対応に関しては、Prime系は仕組みが異なるために適切でないとの考えを示している。

上記内容が海外メディアのThe Register、PCWorldなど、各所にて報じられました。現在のところ、MeltdownPrimeはまだ実証されていないものの、SpectrePrimeの実験は成功したそうです。

これらの悪用が心配されますが、このコードは公開されていないため、 「パニックにならず、パッチの公開を待ってください」 と各メディアは伝えています。

ソフトウェア的にはMeltdownとSpectreと同じ対策で良いそうですが、問題はハードウェアですね。CPUの脆弱性がハードウェア的に完全に解決されたCPUが登場するのはいつになるでしょうか。