SMBv3に未修正の脆弱性。任意コードがリモート実行の危険性

2020年3月10日(現地時間)、MicrosoftはMicrosoft Server Message Block 3.1.1 (SMBv3)に未修正の脆弱性があることを発表しました。

本脆弱性が悪用されると、SMBサーバーまたはSMBクライアントで任意のコードがリモートで実行される危険性があるとのこと。影響を受けるWindowsのバージョンは以下。

- Windows10 v1903

- Windows10 v1909

- Windows Servere v1903

- Windows Server v1909

Microsoftによると、更新プログラムが提供されるまでの間、SMBv3サーバーの場合はPowerShellから以下のコマンドを実行して、SMBv3の圧縮を無効にすれば脆弱性の影響を受けないとのこと。

圧縮無効による回避策 |

| Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force |

再び圧縮を有効にしたい場合は以下のコマンドを実行。

無効にした圧縮の有効化 |

| Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 0 -Force |

圧縮無効による回避策はあくまでSMBv3サーバー用となっており、クライアント側に効果はありません。

他の回避策としては、TCPポート445をブロックするようMicrosoftは案内しています。

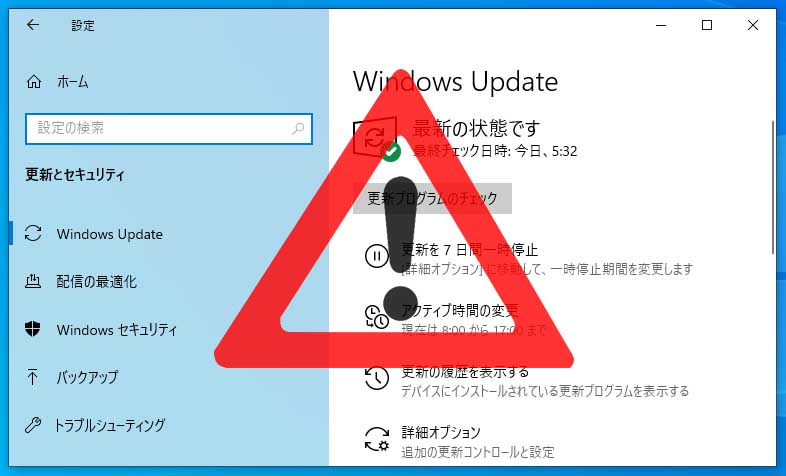

2020/3/13追記

本脆弱性を修正する更新プログラムKB4551762が公開されました。詳細は下記の記事をご覧くださいませ。