AMD Zen CPUの機密データ漏えいの脆弱性を再修正。当初の修正では不十分だったため

AMD Zen CPUの脆弱性が再修正されました。

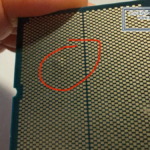

先日、初代ZenアーキテクチャCPU (Ryzen 1000、Threadripper 1000、EPYC 7001シリーズなど)に、『0』で割る計算を行うと特定の状況下で機密データが漏えいするというLinux固有の脆弱性(Divide-by-Zeroバグ)が見つかり、AMDのLinuxエンジニアであるBorislav Petkov氏により修正したLinux Kernelパッチが公開されました。

しかし、Borislav Petkov氏によると、先日の修正パッチでは完全に修正しきれていなかったとのこと。Borislav Petkov氏は新しい修正パッチを作成し、公開しました。

海外メディアのPhoronixによると、新しい修正パッチは今週中にLinux 6.5-rc7用がリリースされ、その後、安定版Linux Kernelにもバックポートされる予定とのこと。

修正パッチがリリースされるまでの一時的な対処方法としては、SMTを無効にすれば本脆弱性の影響を受けません。(もちろん、SMTを無効にするとその分パフォーマンスが低下しますが)

なお、修正パッチによる修正は、0÷1のダミー演算を1回実行するだけのため、パフォーマンスへの影響はないとのこと。また、前回の繰り返しになりますが、本脆弱性はLinux環境にのみ影響し、Windowsへの影響はないとされています。