Google AMPを悪用したフィッシングメールが急増。URLは最後までしっかりと確認を

Google AMPを悪用したフィッシングメールが急増している模様です。

まず、AMP (Accelerated Mobile Pages)とは何かについて説明しますと、大まかに言えばモバイルサイトでの読み込みを早くする技術です。AMPを使用すると、サイトのコンテンツがGoogle AMPキャッシュなどの外部サーバーに保存されます。国内外でも多くのWebサイトで利用されています。

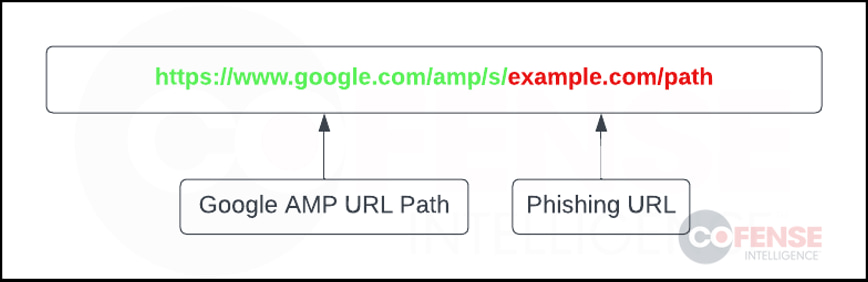

Eメールを専門とするサイバーセキュリティ企業のCofenseによると、このAMPシステムを悪用したフィッシングメールが出回っているとのこと。以下の画像をご覧ください。

例えば、『https://example.com/path』という悪意のあるサイトURLがあったとします。それをAMP化することで、『https://www.google.com/amp/s/example.com/path』といったURLに偽装することができます。URLをパッと見ただけでは「お、Googleのアドレスかな」と思ってしまいます。しかし、実際のアクセス先はURLの後ろの『example.com/path』です。

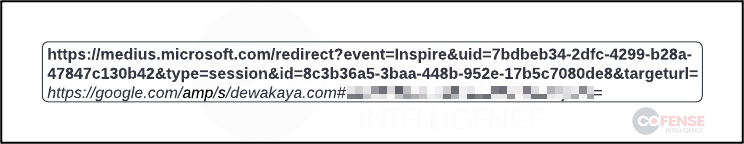

この偽装をさらに偽装した手法も出ています。MicrosoftのリダイレクトとGoogle AMPを組み合わることで以下のようなURLを作れます。

MicrosoftのリダイレクトとGoogle AMPを組み合わせた例

URLの先頭にMicrosoftが来て、長い文字列の後にGoogleが、そして、最後に悪意のあるURLとなっています。

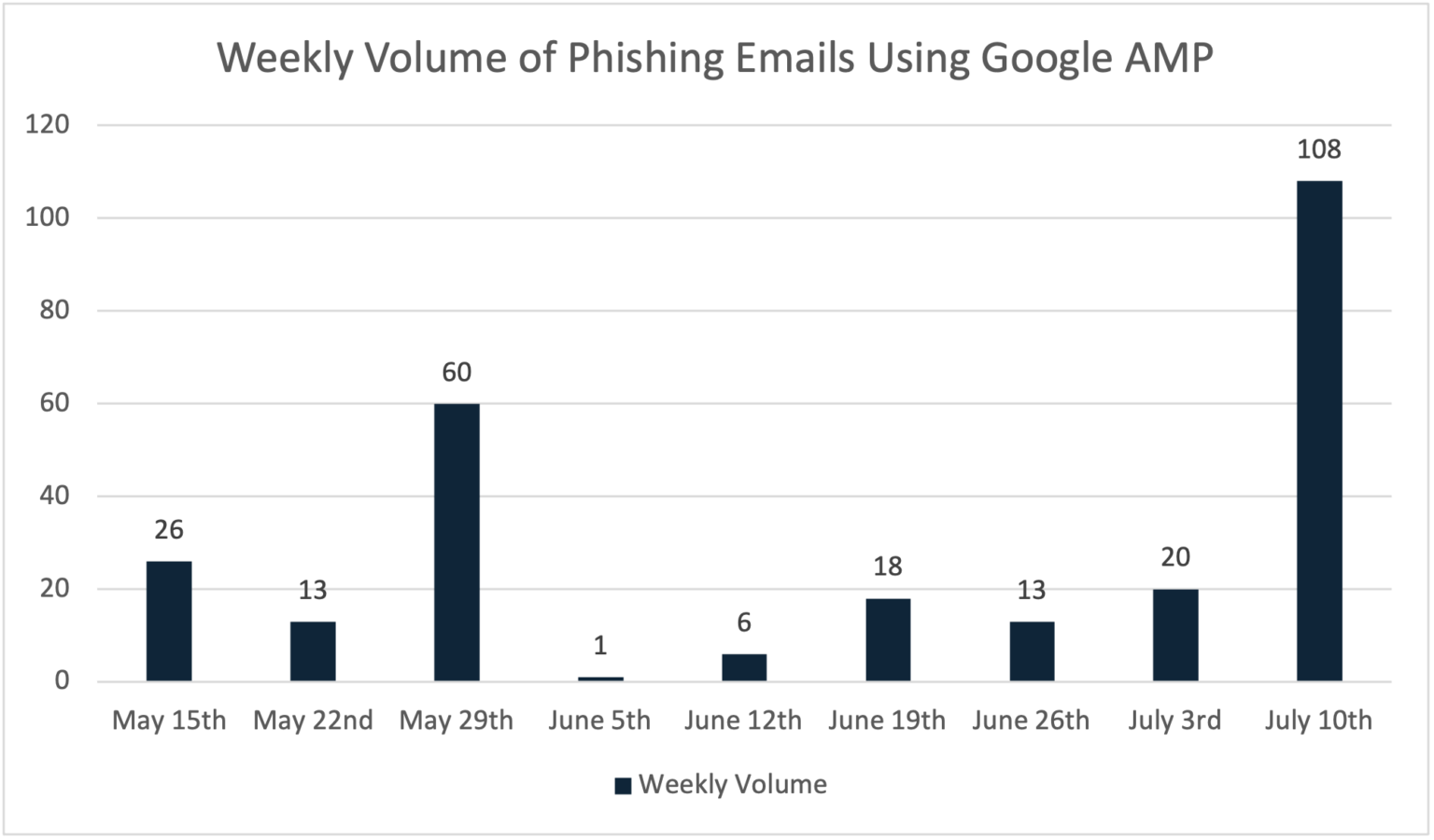

Cofenseによると、このAMPを悪用したフィッシング攻撃は、2023年7月中旬から急増しているとのこと。

もし、本物のメールかフィッシングメールかを調べるために、URLを見ている方はお気をつけください。URLの先頭がGoogleやMicrosoftだからといって信用せず、その先のリダイレクト先がどうなっているかもしっかりとご確認ください。URLを見ただけで判断できなかった場合は、うかつに開かないでおきましょう。