Windowsにリモートコード実行のゼロデイ脆弱性。対処方法あり [Update 1: 修正]

Microsoftは、Windows7以降にリモートコード実行の恐れがあるゼロデイ脆弱性があることを発表しました。

| 更新履歴 ① 本脆弱性が修正されました。詳細は記事下部『Update 1: 修正』の項目をご覧ください。 [2021/9/15] [New] |

脆弱性概要

ブラウザのレンダリングエンジン『MSHTML』には脆弱性(CVE-2021-40444)があり、特別に細工したActiveXコントロールが埋め込まれたMicrosoft Officeドキュメントファイルを開くと、リモートでコードを実行される恐れがあります。

この脆弱性の影響を受けるOSは以下。

- Windows7

- Windows8.1

- Windows10

- Windows Server 2008 / 2008 R2 / 2012 / 2012 R2 / 2016 / 2022 / バージョン2004

深刻度は5段階中2番目に高いImportant(重要)で、悪用される可能性が高く、すでに悪用が確認されています。

対処方法・回避策

Microsoftはこの脆弱性の調査を進めており、今後のアップデートで修正を予定しています。修正されるまでの間は、以下のいずれかの方法での対処をご検討ください。

対処方法A

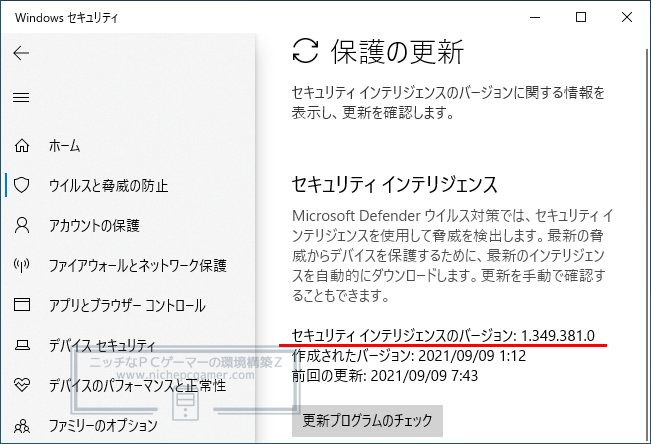

『Microsoft Defender Antivirus』(旧名: Windows Defender)または『Microsoft Defender for Endpoint』を使用している場合、セキュリティインテリジェンスのバージョンが1.349.22.00以降であれば、この攻撃が検出されて保護されます。

Windows10の場合、セキュリティインテリジェンスのバージョンは、『設定』 → 『更新とセキュリティ』 → 『Windows セキュリティ』 → 『Windows セキュリティを開く』 → 『ウイルスと脅威の防止』 → 『更新プログラムのチェック』から確認できます。

2021年9月9日時点でセキュリティインテリジェンスのバージョンは1.349.381.0となっている

対処方法B

Internet Explorer 11において、全てのActiveXコントロールのインストールを無効化することで、この攻撃を緩和できます。ActiveXコントロールのインストールを無効にするには以下のレジストリを設定してください。

| 【キー】HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\0 【DWORD】1001【値】3 【DWORD】1004【値】3 【キー】HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\1 【キー】HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\2 【キー】HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings\Zones\3 |

これで新規にActiveXコントロールのインストールはされなくなります。すでにインストールされているActiveXコントロールは引き続き実行されます。脆弱性が修正されて、元の設定に戻す場合は追加した上記レジストリを削除してください。

Update 1: 修正 [2021/9/15] [New]

本脆弱性は、Windows10 2004 / 20H2 / 21H1はKB5005565、Windows8.1はKB5005613(ロールアップ)、KB5005627(セキュリティのみ)にて修正されました。これらの更新プログラムをインストールすることで本脆弱性の影響を受けなくなります。