【CPU】 CPUの脆弱性タイプと各社の主張

(Source:CENT / VideoCardz / WCCFTECH)

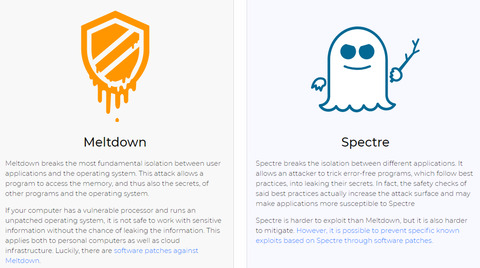

Intel CPUの脆弱性について、『Meltdown』と『Spectre』と呼ばれる2種類の脆弱性があることが明らかになりました。このうちの『Meltdown』は先日から話題になっている脆弱性でIntel CPUとARMのCortex-A75が影響を受けて、『Spectre』はIntel / AMD / ARMが影響を受けると言われています。

以下、各社の発表になります。

[Google]

Google Project Zeroの研究者Jann Hornは、アクセス不可能のシステムメモリを読み取れる可能性があることを示しました。例えば、権限のないユーザが、パスワードや暗号化キーなど、機密情報を読み取ることができます。 テストでは仮想マシン上にログインしたユーザが、同じホスト上(物理マシン上)の異なる仮想マシンのメモリに対する読み取りアクセス権を得ることができました。 これらの脆弱性はAMD、ARM、Intelなど、多くのCPUに影響します。 |

[Intel]

これらのバグや欠陥がIntel製品固有の問題であることは誤りです。多くの異なるタイプのコンピューティングデバイスは、これらの悪用の影響を受けやすくなっています。 Intelは製品およびお客様のセキュリティを守り、AMD、ARMホールディングス、およびいくつかのオペレーティングシステムベンダーを含む多くの他のテクノロジー企業と緊密に協力して、この問題を迅速かつ建設的に解決するため業界全体にアプローチをしています。 パフォーマンスへの影響はワークロードに依存し、平均的なユーザにとっては大きな問題とはならず、時間の経過とともに緩和されます。 (Source:Intel) |

[AMD]

弊社研究チームはGoogle Project Zeroが示した3つの攻撃手段を検証しました。

これまでの調査結果とAMDプロセッサーアーキテクチャの相違点を踏まえ、現時点ではAMD製品に対するリスクはゼロに近いものと考えられます。 |

(2018/1/12追記:AMDの内容が更新されました。詳細はこちらの記事をご覧くださいませ)

『Meltdown』と『Spectre』が混同されていたり、各社でどこを論点にしているのか異なっており、色々とややこしくなっています。ただ確かなことは、影響は少ないとしつつも、IntelもAMDもパフォーマンスダウンは避けられないようです。

追記

影響を受けるCPUリストが公開されました。どこのCPUがどういった影響を受けるのか非常に分かりやすくなっています。詳細は下記の記事をご覧くださいませ。